こんにちわ。こじまです。

ランサーズでは,AWS を利用してシステムを運用しています。

コンプライアンスの監査,トラブルシューティング,そして,セキュリティ分析を実施するために

AWS の操作履歴を残すことは必須です。

今日は,AWS 操作履歴を残すために,CloudTrail の導入についてご紹介させていただきます。

マネジメントコンソール・コマンドラインツール・SDK による API 呼び出しが履歴対象となります。

CloudTrail の費用は Amazon S3 と Amazon SNS を利用し

およそ月額 4 USD未満です。(http://aws.amazon.com/jp/cloudtrail/pricing/)

では,早速,導入の手順を説明します。

CloudTrail 基本設定

まず,AWS にログインし CloudTrail を選択します。

Get Started を選択します。

S3 backet 名を入力し Subscribe ボタンを押下してください。

以上でロギングが開始されます。

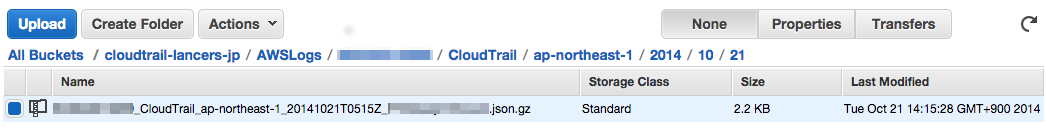

以下のように S3 にファイルが作成されます。

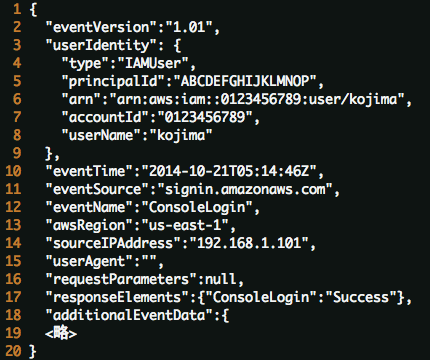

以下のような結果を確認することができます。ログインのログ例です。

CloudTrail でメール送信

更に,変更をメールで通知するようにしてみます。

SNS notification for every log file delivery? を Yes にして SNS topic (new) を入力します。

メール宛先設定のため SNS の設定を変更します。

SNS で Protocol を Email 選択し,Endpoint に E-mail アドレスを入力します。

ロギングされると,以下のようなメールが送出されます。

以上で,完了となります。